一周信息安全要聞速覽

巨變:傳統(tǒng)手刷或遭淘汰 非接功能手刷將被熱捧!

“降級(jí)交易”始終屬于過(guò)度,央媽覺(jué)得過(guò)渡期已經(jīng)夠長(zhǎng)的了,于是2016年6月13日,央行下發(fā)特急文件《中國(guó)人民銀行關(guān)于進(jìn)一步加強(qiáng)銀行卡風(fēng)險(xiǎn)管理的通知》,通知中規(guī)定:自2017年5月1日起,全面關(guān)閉芯片磁條復(fù)合卡的磁條交易。各商業(yè)銀行應(yīng)采取換卡不換號(hào)、實(shí)時(shí)發(fā)卡等措施加快存量磁條卡更換為金融IC卡的進(jìn)度。>>詳細(xì)

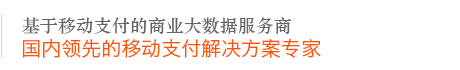

央行發(fā)文規(guī)范聚合支付 這四方面是核心

嚴(yán)格規(guī)范聚合支付服務(wù)商業(yè)務(wù)合作,收單機(jī)構(gòu)和聚合支付服務(wù)商等外包服務(wù)機(jī)構(gòu)開(kāi)展業(yè)務(wù)合作的,應(yīng)當(dāng)嚴(yán)格執(zhí)行《中國(guó)人民銀行關(guān)于加強(qiáng)銀行卡收單業(yè)務(wù)外包管理的通知》(銀發(fā)〔2015〕199號(hào))相關(guān)規(guī)定。收單機(jī)構(gòu)應(yīng)當(dāng)對(duì)聚合支付服務(wù)商進(jìn)行全面盡職調(diào)查并審慎選擇合作機(jī)構(gòu),通過(guò)協(xié)議禁止并采取有效措施防止業(yè)務(wù)轉(zhuǎn)讓或轉(zhuǎn)包。>>詳細(xì)

銀聯(lián)二維碼互聯(lián)互通銀行 支付格局或?qū)⒋笞?/span>

從消費(fèi)者角度看,應(yīng)用服務(wù)方是銀聯(lián)二維碼支付安全上至關(guān)重要的一環(huán)。應(yīng)用服務(wù)方在開(kāi)展二維碼業(yè)務(wù)前,需要通過(guò)銀聯(lián)指定機(jī)構(gòu)認(rèn)證,并且完成業(yè)務(wù)開(kāi)通測(cè)試。在綁卡環(huán)節(jié)中,通過(guò)特定的持卡人身份驗(yàn)證方式完成實(shí)名認(rèn)證,也必須確保實(shí)名認(rèn)證用戶和綁定銀聯(lián)卡持卡人的一致性。>>詳細(xì)

Trustwave:中國(guó)制GSM語(yǔ)音網(wǎng)關(guān)存在Root權(quán)限后門

負(fù)責(zé)向用戶發(fā)送challenge的代碼就位于設(shè)備ROM中的“sbin/login”下,通過(guò)對(duì)這些代碼的逆向分析,安全人員發(fā)現(xiàn)只要有challenge的值,黑客就可以計(jì)算出對(duì)應(yīng)的MD5哈希值,做出response,完成登錄。而challenge完全可以通過(guò)一些自動(dòng)腳本獲取。一旦完成以上步驟,黑客就會(huì)擁有對(duì)設(shè)備的完全控制,可以監(jiān)聽(tīng)流量,或利用其發(fā)起DDoS一類的攻擊。>>詳細(xì)

金融行業(yè)應(yīng)用區(qū)塊鏈技術(shù)面臨的安全威脅與防范

區(qū)塊鏈?zhǔn)且粋€(gè)公開(kāi)的鏈?zhǔn)劫~本,其中存儲(chǔ)的數(shù)據(jù)向網(wǎng)絡(luò)中所有用戶公開(kāi)。而在金融業(yè)務(wù)場(chǎng)景中,業(yè)務(wù)規(guī)則和監(jiān)管機(jī)構(gòu)要求保護(hù)相關(guān)數(shù)據(jù)的隱私性、完整性等。在存儲(chǔ)、傳輸相應(yīng)數(shù)據(jù)時(shí),應(yīng)該使用哈希函數(shù)、同態(tài)加密、數(shù)字簽名等技術(shù)保護(hù)數(shù)據(jù)。>>詳細(xì)

SHA-1碰撞攻擊將會(huì)對(duì)我們產(chǎn)生怎樣的現(xiàn)實(shí)影響?

證據(jù)表明,攻擊者必須在擁有原始文件和已知哈希的情況下才能完成碰撞攻擊,另外,由于攻擊利用了定向編輯,不是每次編輯都會(huì)有效。換句話說(shuō),即使是破解了SSH或TLS的認(rèn)證證書(shū),也都不可能實(shí)現(xiàn),需要對(duì)原始文件進(jìn)行一些非常細(xì)微的定向更改才能保證碰撞攻擊成功。>>詳細(xì)

安全漏洞周報(bào)

上周漏洞基本情況

上周信息安全漏洞威脅整體評(píng)價(jià)級(jí)別為中。

上周共收集、整理信息安全漏洞229個(gè),其中高危漏洞115個(gè)、中危漏洞101個(gè)、低危漏洞13個(gè)。漏洞平均分值為6.28。本周收錄的漏洞中,涉及0day漏洞73個(gè)(占32%)。其中互聯(lián)網(wǎng)上出現(xiàn)“NetgearDGN2201 dnslookup.cgi遠(yuǎn)程命令執(zhí)行漏洞、WordPress Kama插件Click CounterSQL注入漏洞”等零日代碼攻擊漏洞,請(qǐng)使用相關(guān)產(chǎn)品的用戶注意加強(qiáng)防范。

上周重要漏洞安全告警

1、Google產(chǎn)品安全漏洞

Android是美國(guó)谷歌(Google)公司和開(kāi)放手持設(shè)備聯(lián)盟(簡(jiǎn)稱OHA)共同開(kāi)發(fā)的一套以Linux為基礎(chǔ)的開(kāi)源操作系統(tǒng)。Mediaserver是其中的一個(gè)多媒體服務(wù)組件。Google Chrome是一款流行的Web 瀏覽器。上周,上述產(chǎn)品被披露存在拒絕服務(wù)、跨站腳本和堆溢出代碼執(zhí)行漏洞,攻擊者可利用漏洞發(fā)起拒絕服務(wù)攻擊或執(zhí)行任意代碼。

相關(guān)漏洞包括:Google AndroidMediaserver拒絕服務(wù)漏洞( CNVD-2017-02255 )、Google Chrome Blink通用跨站腳本漏洞、Google ChromeBlink通用跨站腳本漏洞(CNVD-2017-02108、CNVD-2017-02109、CNVD-2017-02111)、Google ChromeFFmpeg堆溢出代碼執(zhí)行漏洞、Google Chrome FFmpeg堆溢出代碼執(zhí)行漏洞(CNVD-2017-02110)、Google ChromeSkia 堆溢出代碼執(zhí)行漏洞。其中,“Google Android Mediaserver拒絕服務(wù)漏洞(CNVD-2017-02255)”的綜合評(píng)級(jí)為“高危”。目前,廠商已經(jīng)發(fā)布了上述漏洞的修補(bǔ)程序。再此,提醒用戶及時(shí)下載補(bǔ)丁更新,避免引發(fā)漏洞相關(guān)的網(wǎng)絡(luò)安全事件。

2、IBM存在產(chǎn)品安全漏洞

IBM Maximo AssetManagement是美國(guó)IBM公司的一款資產(chǎn)管理生命周期和工作流過(guò)程管理系統(tǒng)。IBM Development Packagefor Apache Spark是一款軟件開(kāi)發(fā)包。IBM iNotes是美國(guó)一套基于Web的電子郵件軟件。IBMIntegration Bus是一款企業(yè)服務(wù)總線(ESB)產(chǎn)品。IBM WebSphereMessage Broker是一款企業(yè)服務(wù)總線產(chǎn)品。IBM Rational DOORS Next Generation是一款需求管理解決方案。上周,上述產(chǎn)品被披露存在多個(gè)漏洞,攻擊者可利用漏洞泄露敏感信息、進(jìn)行跨站腳本攻擊或發(fā)起拒絕服務(wù)攻擊等。

相關(guān)漏洞包括:IBMDevelopment Package for Apache Spark拒絕服務(wù)漏洞、IBM iNotes跨站腳本漏洞(CNVD-2017-02343)、IBMIntegration Bus和WebSphere Message Broker XML外部實(shí)體注入漏洞、IBM RationalDOORS Next Generation信息泄露漏洞、IBM Rational Rhapsody Design Manager XML外部實(shí)體注入漏洞、IBM WebSphereMessage Broker點(diǎn)擊劫持漏洞、多款I(lǐng)BM產(chǎn)品本地信息泄露漏洞、多款I(lǐng)BM產(chǎn)品跨站腳本漏洞(CNVD-2017-02280)。其中,“IBMIntegration Bus和WebSphere Message Broker XML外部實(shí)體注入漏洞、IBM RationalRhapsody Design Manager XML外部實(shí)體注入漏洞”的綜合評(píng)級(jí)為“高危”。目前,廠商已經(jīng)發(fā)布了上述漏洞的修補(bǔ)程序。再此,提醒用戶及時(shí)下載補(bǔ)丁更新,避免引發(fā)漏洞相關(guān)的網(wǎng)絡(luò)安全事件。

3、Joomla產(chǎn)品安全漏洞

Joomla是一款開(kāi)放源碼的內(nèi)容管理系統(tǒng)(CMS)。上周,該產(chǎn)品被披露存在SQL注入漏洞,攻擊者可利用漏洞訪問(wèn)或修改數(shù)據(jù)庫(kù)數(shù)據(jù)。

相關(guān)漏洞包括:Joomlacom_civicrm組件"id"參數(shù)SQL注入漏洞、Joomlacom_comprofiler組件SQL注入漏洞、Joomla com_fsf組件"catid"參數(shù)SQL注入漏洞、Joomlacom_glossary組件"id"參數(shù)SQL注入漏洞、Joomlacom_jajobboard組件SQL注入漏洞、Joomla com_jumi組件SQL注入漏洞、Joomla com_k2組件"id"參數(shù)SQL注入漏洞、Joomlacom_sgpprojects組件SQL注入漏洞。上述漏洞的綜合評(píng)級(jí)為“高危”。目前,廠商尚未發(fā)布該漏洞的修補(bǔ)程序。再此,提醒廣大用戶隨時(shí)關(guān)注廠商主頁(yè),以獲取最新版本。

4、tcpdump產(chǎn)品安全漏洞

tcpdump是Tcpdump團(tuán)隊(duì)開(kāi)發(fā)的一套運(yùn)行在命令行下的嗅探工具。上周,該產(chǎn)品被披露存在緩沖區(qū)溢出漏洞,攻擊者可利用漏洞執(zhí)行任意代碼。

相關(guān)漏洞包括:tcpdump緩沖區(qū)溢出漏洞(CNVD-2017-02235、CNVD-2017-02236、CNVD-2017-02237、CNVD-2017-02238、CNVD-2017-02239、CNVD-2017-02240、CNVD-2017-02241、CNVD-2017-02242)。上述漏洞的綜合評(píng)級(jí)為“高危”。目前,廠商已經(jīng)發(fā)布了上述漏洞的修補(bǔ)程序。再此,提醒用戶及時(shí)下載補(bǔ)丁更新,避免引發(fā)漏洞相關(guān)的網(wǎng)絡(luò)安全事件。

5、WordPress Kama插件Click Counter SQL注入漏洞

WordPress是WordPress軟件基金會(huì)的一套使用PHP語(yǔ)言開(kāi)發(fā)的博客平臺(tái)。上周,WordPress被披露存在SQL注入漏洞,攻擊者可利用該漏洞訪問(wèn)或修改數(shù)據(jù),泄露敏感信息。目前,廠商尚未發(fā)布該漏洞的修補(bǔ)程序。再此,提醒廣大用戶隨時(shí)關(guān)注廠商主頁(yè),以獲取最新版本。

專家點(diǎn)評(píng)和建議

中國(guó)電子銀行網(wǎng)特約中國(guó)金融認(rèn)證中心(CFCA)信息安全專家,對(duì)漏洞風(fēng)險(xiǎn)作出如下小結(jié):上周,Google被披露存在拒絕服務(wù)、跨站腳本和堆溢出代碼執(zhí)行漏洞,攻擊者可利用漏洞發(fā)起拒絕服務(wù)攻擊或執(zhí)行任意代碼。此外,IBM、Joomla、tcpdump等多款產(chǎn)品被披露存在多個(gè)漏洞,攻擊者利用漏洞可泄露敏感信息、進(jìn)行跨站腳本攻擊、執(zhí)行任意代碼或發(fā)起拒絕服務(wù)攻擊等。另外,WordPress被披露存在SQL注入漏洞,攻擊者可利用該漏洞訪問(wèn)或修改數(shù)據(jù),泄露敏感信息。建議相關(guān)用戶隨時(shí)關(guān)注上述廠商主頁(yè),及時(shí)獲取修復(fù)補(bǔ)丁或解決方案。

喜報(bào)!杭州合言信息科技有限公司獲評(píng)“浙江省315金…

聚合支付也將走向健康發(fā)展的道路,為消費(fèi)者提供多元化…

采寶芝麻信用酒店免押 酒店行業(yè)的專屬支付解決方案…

緊跟數(shù)字化潮流,全面助力商家經(jīng)營(yíng),采寶4.0 產(chǎn)品發(fā)布

2月7日,滿記甜品全國(guó)324家門店的新支付網(wǎng)關(guān)同步…

中國(guó)網(wǎng)訊,2017年8月21日,隨著“無(wú)現(xiàn)金”社…

老娘舅攜手采寶,邁進(jìn)無(wú)現(xiàn)金時(shí)代。這一刻,老娘舅離大…

2017年6月,采寶智慧繳費(fèi)系統(tǒng)正式上線!系統(tǒng)適用…